Volgende hack kan tot oorlog leiden

Een zwakke plek in beveiligingssoftware legde vorige maand wereldwijd duizenden bedrijven plat. Steeds vaker ondermijnen hacks de democratie. De gevolgen kunnen catastrofaal zijn.

Verbijsterd staren medewerkers op het hoofdkantoor van Coop in Solna elkaar aan. Het is vrijdag 2 juli en plotseling vallen de kassasystemen in filialen van de Zweedse supermarktketen uit. Chaos en stress slaan toe. Binnen de kortste keren staan de telefoonlijnen in Solna roodgloeiend. Zo kunnen klanten in Finspang hun boodschappen niet meer betalen. En in Alghult kan de kas niet meer worden opgemaakt.

De gevolgen van de storing zijn al snel merkbaar. ”Geen kassa” betekent immers ”niet betalen” en dat betekent ”niet meenemen”. Dus blijven producten met een korte houdbaarheidsdatum liggen. Onder klanten ontstaat bovendien onbegrip. Als zij de ruim 800 Coop-filialen links laten liggen, levert dat een flinke financiële strop op. IT-medewerkers en andere deskundigen werken dan ook de hele nacht koortsachtig door om het systeem te herstellen. Tevergeefs: op zaterdag 3 juli blijven alle winkels dicht.

Coop is zeker niet de enige organisatie die begin deze zomer wordt platgelegd. De supermarktketen maakt voor het beheer van zijn systemen gebruik van VSA (Virtual Systems Administrator). Wereldwijd vertrouwen duizenden bedrijven op de software van leverancier Kaseya om hun IT te beheren en automatiseren. Maar juist het programma dat hun kwetsbare infrastructuur moet beschermen, blijkt ondeugdelijk.

REvil, een Russisch hackerscollectief, slaagt erin om een zwakke plek in VSA uit te buiten en talloze computersystemen te besmetten met zogeheten ransomware. Overal ter wereld zien organisaties hoe hun bestanden en systemen ontoegankelijk worden gemaakt. Herstellen is alleen mogelijk als ze losgeld (ransom) betalen. Wanhopige slachtoffers rest weinig anders dan toegeven om weer toegang te krijgen tot hun bestanden. Doen ze dat niet, dan zullen ze hun systemen mogelijk nooit meer kunnen gebruiken.

Die methode werkt, weet Alexander Klimburg, directeur van het Cyber Policy and Resilience Program aan The Hague Center for Strategic Studies (HCSS). „Het bedrag dat bedrijven aan losgeld betalen, verviervoudigde in 2020 en zal naar verwachting dit jaar nog eens verdrievoudigen”, analyseert Klimburg. Met het losgeldbedrag neemt ook de schade van ransomware-aanvallen toe. Alleen al in de Verenigde Staten zou die volgens sommige cijfers in de miljarden dollars per jaar lopen.

President vermist

De REvil-aanval laat nog maar eens zien dat het tijdperk van digitale kruimeldiefstal definitief voorbij is. Hedendaagse slachtoffers van ransomware zijn geen argeloze gebruikers die een verkeerde website bezoeken of geïnfecteerde software installeren, maar commerciële organisaties, maatschappelijke instellingen en nutsbedrijven. Zij vallen ten prooi aan vernuftige programma’s die via toeleveranciers allesverlammende code in hun systemen weten binnen te smokkelen. Het gebruik van de infrastructuur van toeleveranciers vergroot het bereik –en daarmee de potentiële inkomsten uit losgeld– van de aanvallers enorm.

De omvang van de REvil-aanval doet denken aan ”President vermist”. In deze thriller beschrijven James Patterson en voormalig president Bill Clinton hoe een hack alle nutssystemen in de VS dreigt te ontregelen. Paniek en totale anarchie liggen op de loer.

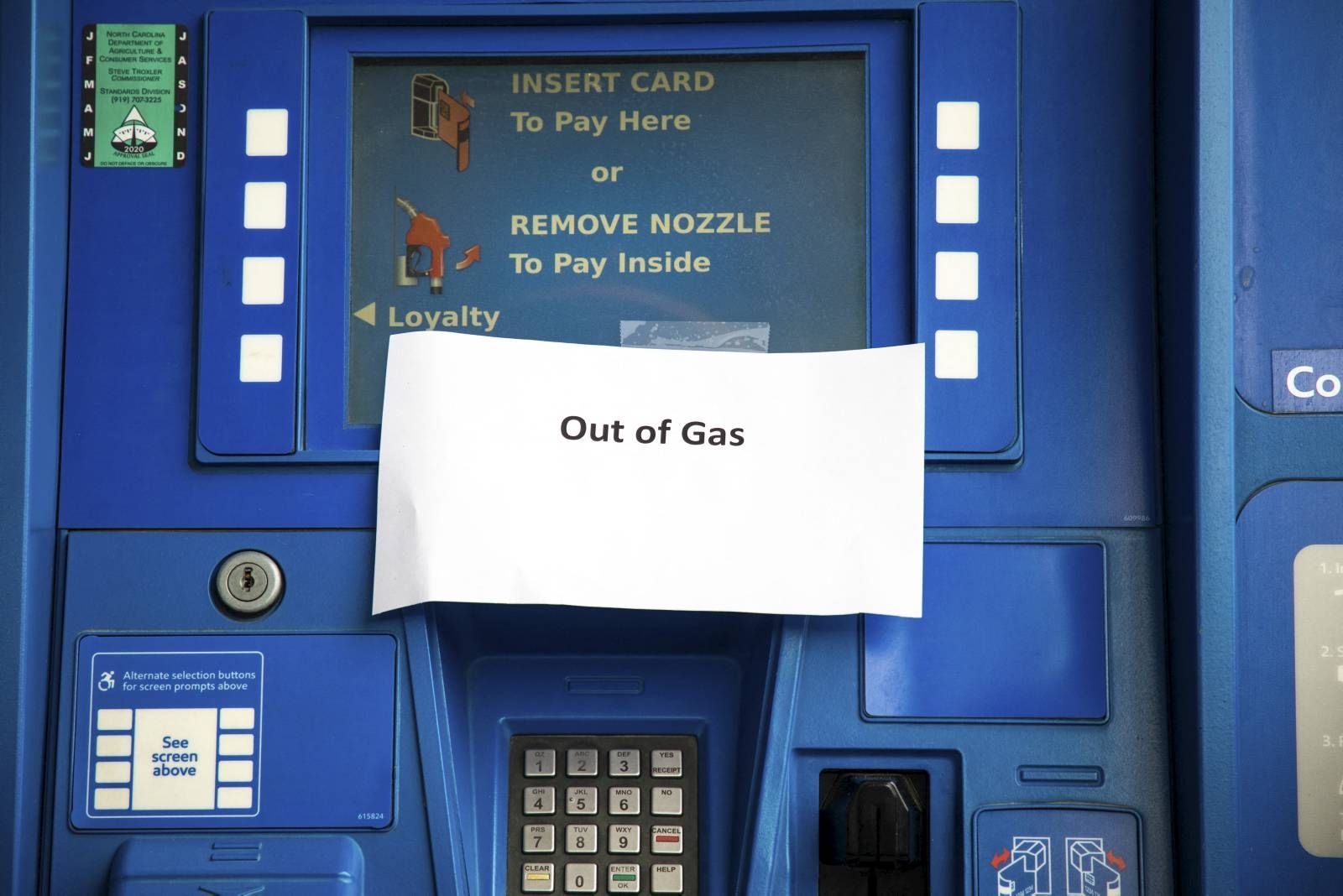

Zo’n situatie leek tot voor enkele jaren geleden ondenkbaar, maar is inmiddels een reële dreiging geworden. Door een hackaanval op pijpleidingenbedrijf Colonial Pipeline, in mei dit jaar, konden inwoners aan de oostkust van de Verenigde Staten hun vans niet meer tanken. De hack raakte bovendien lokale hulpdiensten, die ook zonder brandstof kwamen te zitten. Een paar maanden eerder, in februari, slaagde een hacker erin om de drinkwatervoorziening van Oldsmar (Florida) binnen te dringen en de hoeveelheid loog in het water meer dan honderd keer te verhogen. Alleen tijdig ingrijpen van een medewerker voorkwam dat duizenden inwoners via het drinkwater zouden worden vergiftigd. Hackaanvallen in het algemeen en ransomware in het bijzonder zijn dan ook niet langer een schot hagel, maar eerder de digitale variant op de neutronenbom.

Met hun werkwijze veranderden hackers ook hun mentaliteit, concludeert Eric Verheul, hoogleraar Digital Security aan de Nijmeegse Radboud Universiteit. „Bedrijven die door hackers worden getroffen, moeten tonnen betalen om hun informatie weer beschikbaar te maken, maar ook om te zorgen dat hackers bepaalde informatie niet alsnog publiek maken.”

Ongrijpbaar

Verheul constateert dat hackers en passant ook een professionaliseringsslag maakten. „In de beginjaren was één groep criminelen verantwoordelijk voor het hele proces, maar nu zijn de taken onderling verdeeld. Zo houdt de REvil-groep zich bezig met het exploiteren van de ransomware, maar niet met de plaatsing ervan. Die wordt aan andere groepen overgelaten.” Die structuur maakt het kwade genius praktisch ongrijpbaar – en de daden in potentie allesvernietigend.

Volgens HCSS-onderzoeker Klimburg kunnen recente ransomware-aanvallen met recht een vorm van asymmetrische oorlogsvoering worden genoemd, die bewust wordt gestimuleerd door overheden. „In 2017 was er de EternalBlue-aanval door de zogenoemde Shadow Brokers, die hoogstwaarschijnlijk opereerden voor een inlichtingendienst”, analyseert Klimburg. „Daarna volgde de WannaCry-aanval en kort daarop de NotPetya-aanval. Die laatste twee werden allebei uitgevoerd door overheidsinstanties.”

De gevolgen van die aanvallen waren volgens Klimburg dramatisch. „Bij de WannaCry-aanval werd een groot deel van het Britse gezondheidszorgsysteem geraakt, waardoor mensen stierven. Uiteindelijk is het de bedoeling van dit soort aanvallen om cyberterreur te ontketenen.”

Daarbij genieten de aanvallers de bescherming van natiestaten. Klimburg: „De groepen achter zo’n aanval willen geld verdienen, maar waarschijnlijk krijgen ze instructies over wat ze wel en niet mogen aanvallen.”

„Geld verdienen is het voornaamste doel”, bevestigt Verheul. „Daarbij is het in het belang van de criminelen om zo min mogelijk last te hebben van de overheid in het land waarvandaan ze opereren. Tegelijk lijkt een land als Noord-Korea zich zelf bezig te houden met aanvallen. En in andere landen, zoals Rusland, worden criminelen niet of nauwelijks aangepakt zolang ze zich maar niet op Russische bedrijven richten en zo nu en dan wat schimmige dingen voor de overheid zelf doen.”

Door die werkwijze nemen de geopolitieke spanningen na iedere nieuwe aanval toe – zeker wanneer cruciale infrastructuur wordt lamgelegd. Steeds vaker slaan getroffen landen ook terug en ontstaan kleine cyberdefensieven. Maar zijn de aanvallen op kritieke infrastructuur, zoals oliepijpleidingen, elektriciteit, internettoegang, drinkwater en betalingsverkeer eerder dit jaar niet al een vorm van cyberoorlog?

„Dit is een nieuw soort conflict”, reageert Klimburg. „We zien nu staten die doelbewust proberen de democratie te ondermijnen op een manier die we zelfs in de laatste decennia van de Koude Oorlog niet hebben gezien. Dit is erger dan de Koude Oorlog. De kans is groot dat een serieuze miscalculatie ontaardt in een echte oorlog – met echte doden en echte vernietiging tot gevolg.”

Beveiliging

De enige manier om een ransomware-aanval af te wenden, is door te zorgen voor goede beveiliging, stelt Verheul. „Het startpunt van beveiliging is dat je weet wat je wilt beschermen, dat je een goede methode hebt om informatiebeveiliging uit te rollen en dat je de verantwoordelijkheden goed hebt afgebakend. Ook is het belangrijk om beveiligingsupdates uit te rollen. Daar wringt soms de schoen: sommige softwareleveranciers bieden geen beveiligingsupdates. In andere gevallen staan servicecontracten klanten niet toe om Windows-updates uit te voeren omdat hun software dan niet meer werkt. Dergelijke onderdelen van de infrastructuur zouden afgeschermd moeten zijn van de normale infrastructuur, zoals standaard het geval is bij volwassen organisaties die procesautomatisering hebben.”

Het is voor veel organisaties het maximale wat zij kunnen doen. Helemaal loskoppelen van internet is anno 2021 vaak geen optie meer: systemen zijn daarvoor te veel verweven met elkaar en met het wereldwijde web. Daar komt nog bij dat een internetverbinding nagenoeg onmisbaar is om updates te kunnen installeren – en daarmee de beveiliging tegen de nieuwste lekken en kwetsbaarheden te waarborgen.

Verheul noemt ook trainingen in het herkennen van phishing belangrijk. „Eigenlijk is het bizar dat dat zo belangrijk is. Kennelijk vinden we het acceptabel dat onze Windows-beveiliging zo zwak is dat vanuit een willekeurig systeem kan worden ingebroken op het netwerk. Daarom moeten we zorgen dat de eindgebruikers de criminelen geen toegang tot hun werkplek geven door op linkjes te klikken. We accepteren toch ook niet dat één eindgebruiker door kortsluiting de elektriciteit in zijn hele wijk onklaar kan maken?”